コンピュータ

コンピュータ

【動画あり】Windows 11非対応の低スペック3点セットPCを無駄に増強

コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  ソフトウェア

ソフトウェア  ソフトウェア

ソフトウェア  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

コンピュータ  コンピュータ

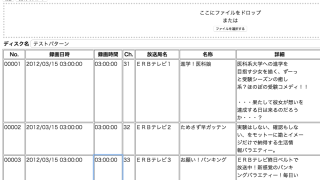

コンピュータ  Audio & Visual

Audio & Visual  Webアプリケーション

Webアプリケーション  コンピュータ

コンピュータ